感觉之前一道题写一个post的方式太繁琐了,所以今后打算某一个难度的题写到一个post里,例如re-part-3就是逆向难度为3的问题。

debug-wp

0x00

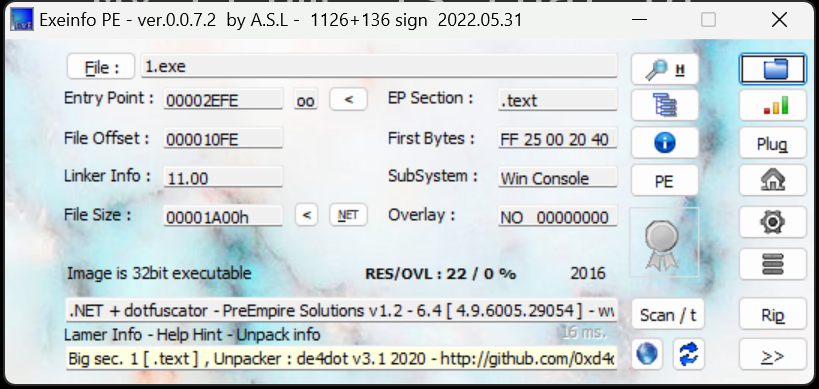

.NET+dotfuscator,搜了一下用了混淆。回顾一下知识点dnsPY用于动态分析,ILSPY用于静态分析。直接用dnsPY和ILSPY打开瞅瞅,发现:

阅读此文

apk-hook-study

工具:

主要使用Mumu模拟器与frida。

使用js脚本启动

首先使用frida-ps -U -a查看进程的id,如下图:

阅读此文

android-app-100-wp

0x00

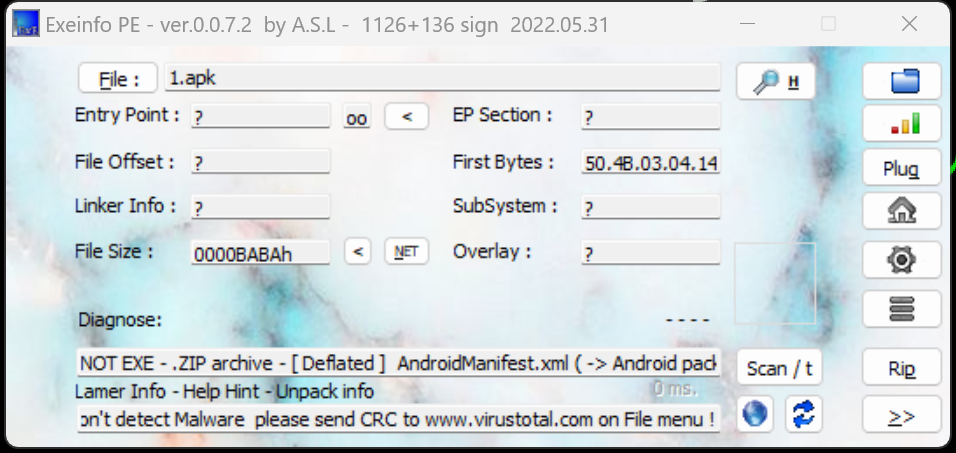

之前一直没做过真正的apk的题目,今天遇到了。首先有:

在网上搜了搜,直接用jadx反编译,得到:

阅读此文