tp-link-wr740-backdoor-vul

TP-LINK-WR740 backdoor vulnerability

最近收集了一波看雪最近好的文章,一直没来得及看。今晚有时间,第一篇就是伯爵信仰师傅的TP-Link WR740后门漏洞。固件下载链接为链接.bin)。

0x00 固件分析

使用binwalk提取出文件系统,并使用firmwalker扫描文件系统的敏感信息,可以发现:

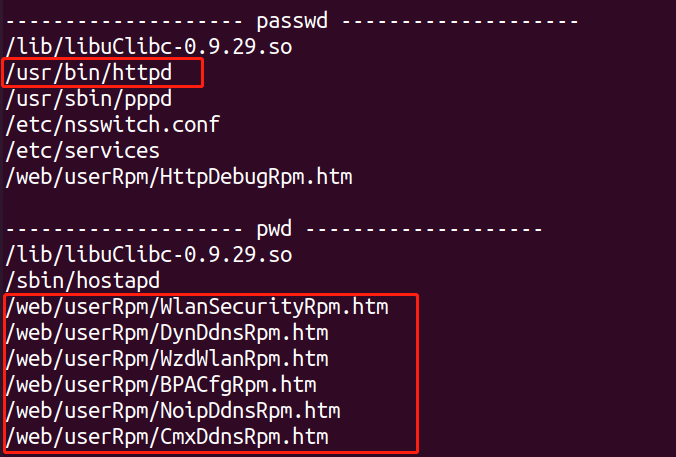

(1)路由器Web相关URL的格式为:/web/userRpm/xxxxx.htm,其中大多是配置页面。

(2)含有passwd和pwd相关的文件中,可以看到嵌入式web服务httpd,部分htm文件以及其他配置文件。如下所示:

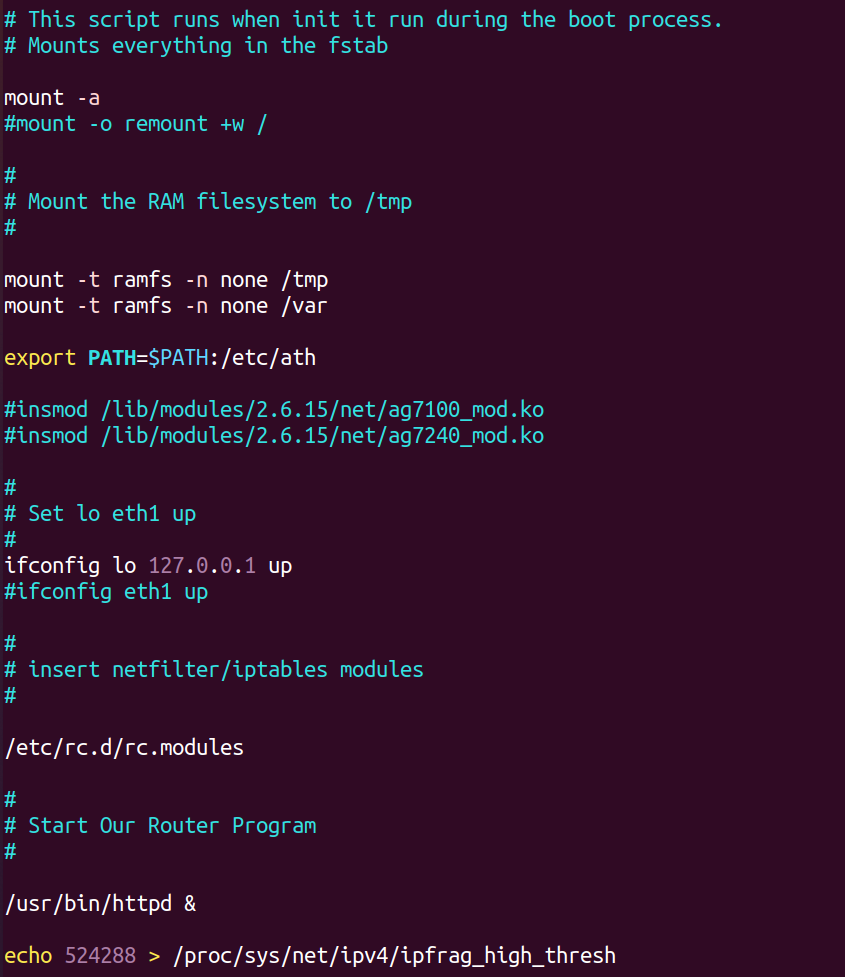

(3)接下来查看启动项(etc/rc.d文件夹)是否有后门服务(例如telnet),但是并没有发现。如下所示:

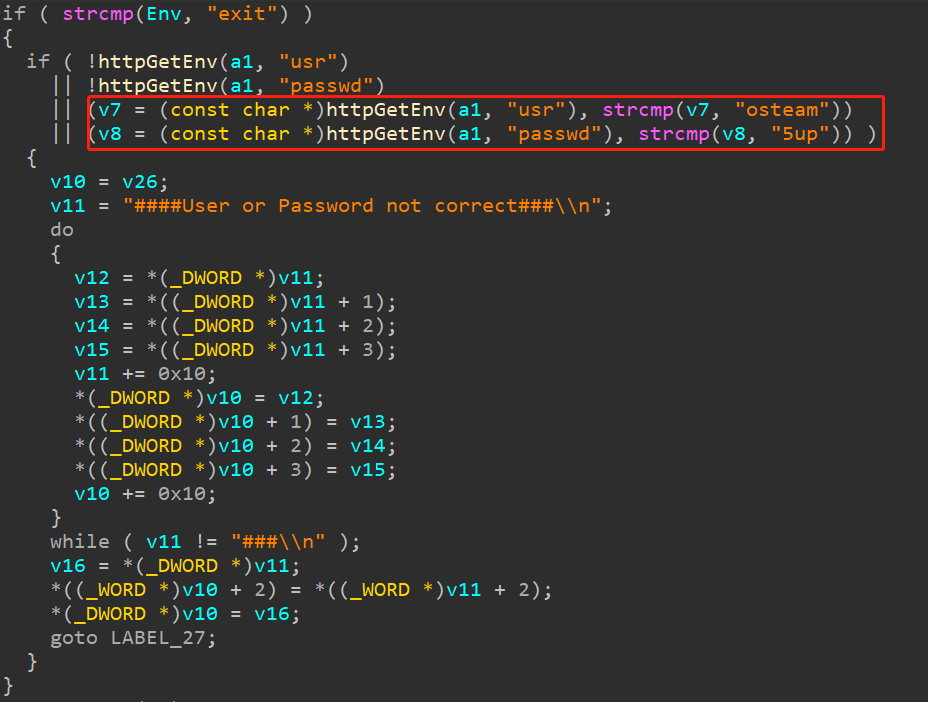

(4)接下来分析httpd文件,可以发现关键代码如下:

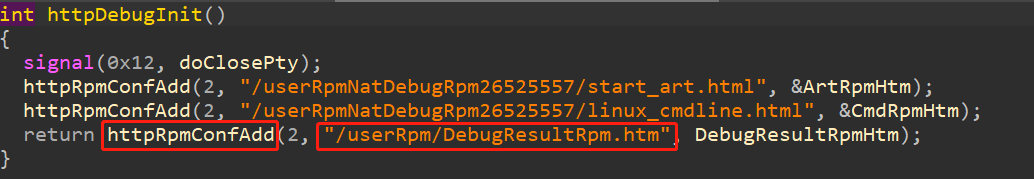

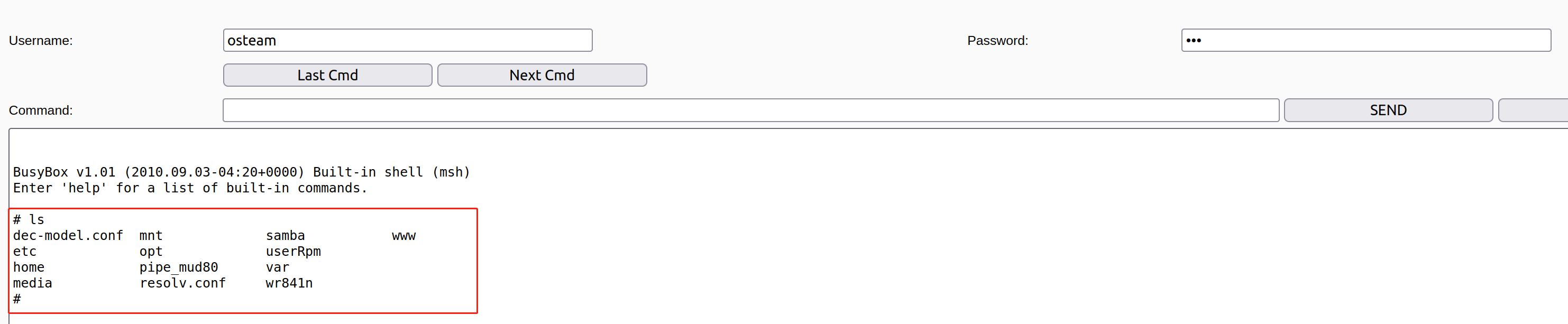

因此,可以得到usr=osteam,passwd=5up。又发现:

其中httpRpmConfAdd的功能是绑定URL和执行的函数,函数httpDebugInit可推断出这是一个调试后门。

0x01 漏洞复现

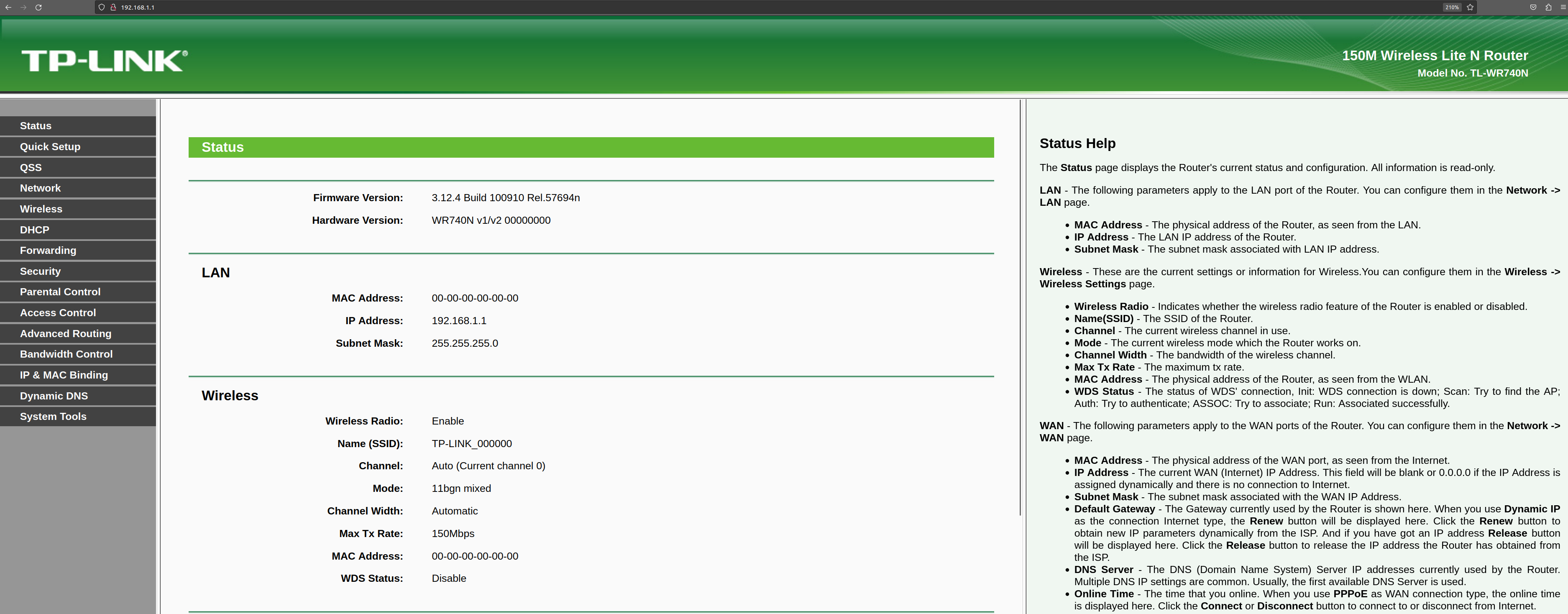

(1)使用FirmAE模拟运行固件。输入默认用户名密码:admin,进入如下页面:

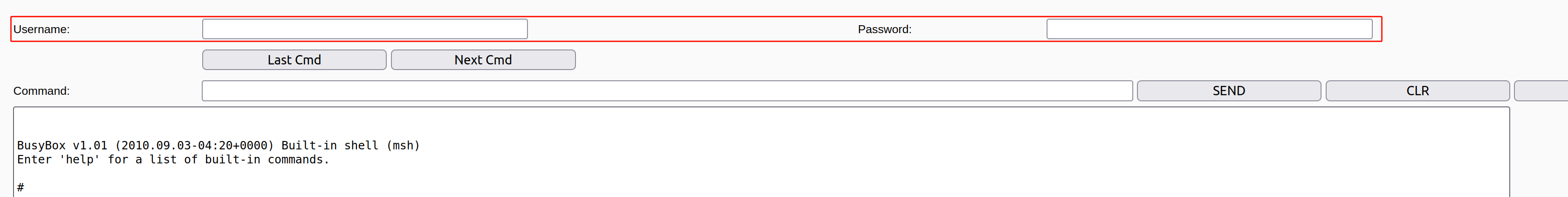

(2)访问0x00中第(4)步中的url:http://192.168.1.1/userRpmNatDebugRpm26525557/linux_cmdline.html,输入用户名osteam,密码为5up,之后可以执行任意命令,如下所示:

恕我直言,有点easy。

留言

- 文章链接: https://wd-2711.tech/

- 版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-ND 4.0 许可协议。转载请注明出处!