应急响应&天眼-椒图平台学习 0x00 应急响应 定义: 当客户系统遭受病毒传播、网络攻击、黑客入侵 ,这类安全事件从而导致企业声誉受损,信息业务中断、系统宕机、网络瘫痪,数据窃取,并对企业和业务运行产生直接或间接的负面影响时,由信息安全专家提供入侵原因分析、业务损失评估、系统加固建议、以及黑客溯源取证的安全服务,从而减少因黑客入侵带来的损失。

应急响应分类:

1 2 3 4 1. 应用层。数据篡改、挂马、webshell 2. 主机层。挖矿、对外DDoS、勒索病毒 3. 网络层。DDoS攻击、CC攻击、劫持 4. 数据层。数据库信息泄漏、内部人员

产生应急事件的原因:

1 2 3 1. 大型企业的业务模式多,对外暴露的服务也多。 2. 黑产团伙每天都会利用秒杀型漏洞批量扫描全网 IP。 3. APT 组织。

应急响应的目标: 阻止黑客攻击对整个安全事件发生的过程进行还原,找到问题发生的根源,并采取对应的补救措施,避免类似事件将来再次发生。

应急响应流程:

1 2 3 4 5 1. 事件判断:判断是否是安全事件,何种安全事件,勒索、挖矿等等。 2. 临时处置:给出客户临时处置建议,断网隔离,保护现场环境。 3. 信息收集分析:收集客户信息和中毒主机信息。 4. 清理处置:直接杀掉进程,删除文件,打补丁,抑或是修复文件。 5. 出报告。

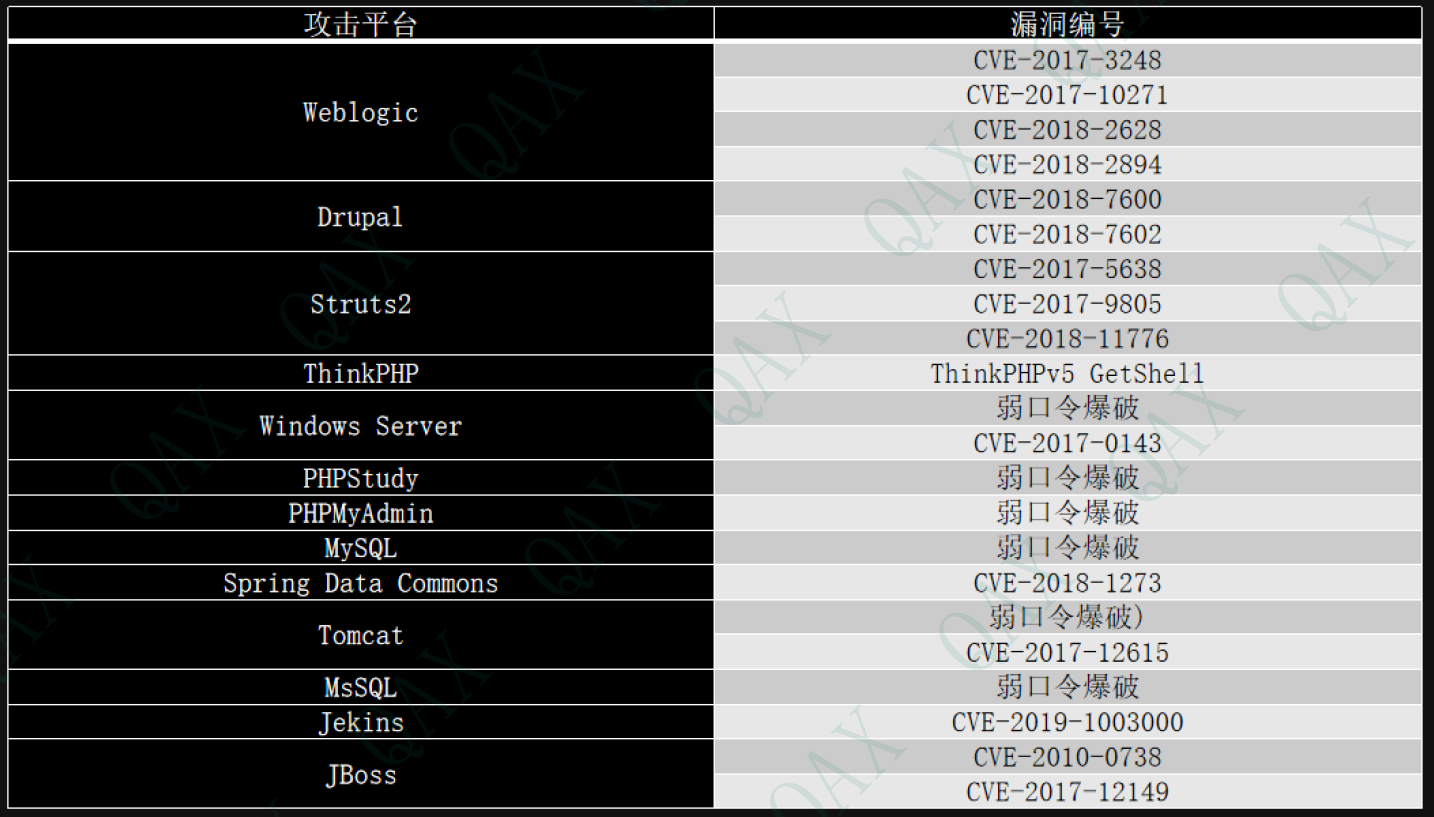

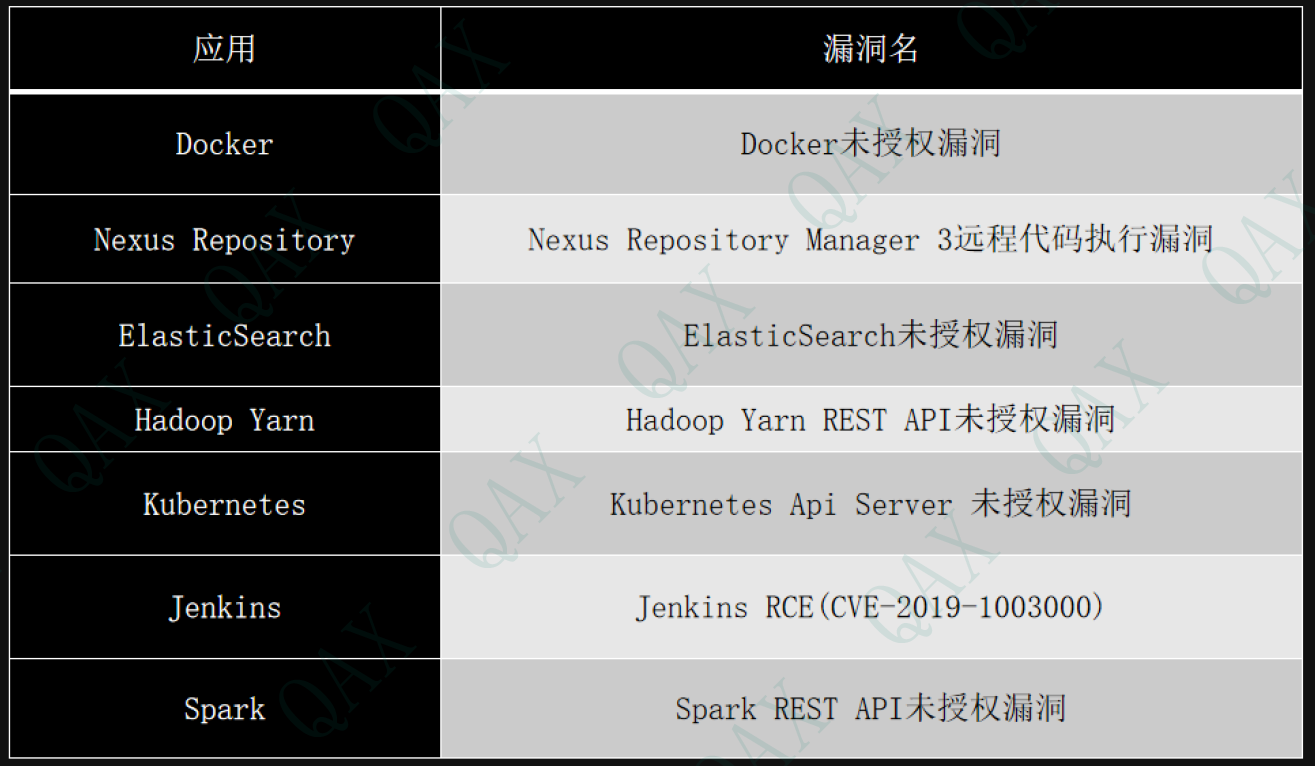

攻击者经常使用的web漏洞&中间件漏洞:

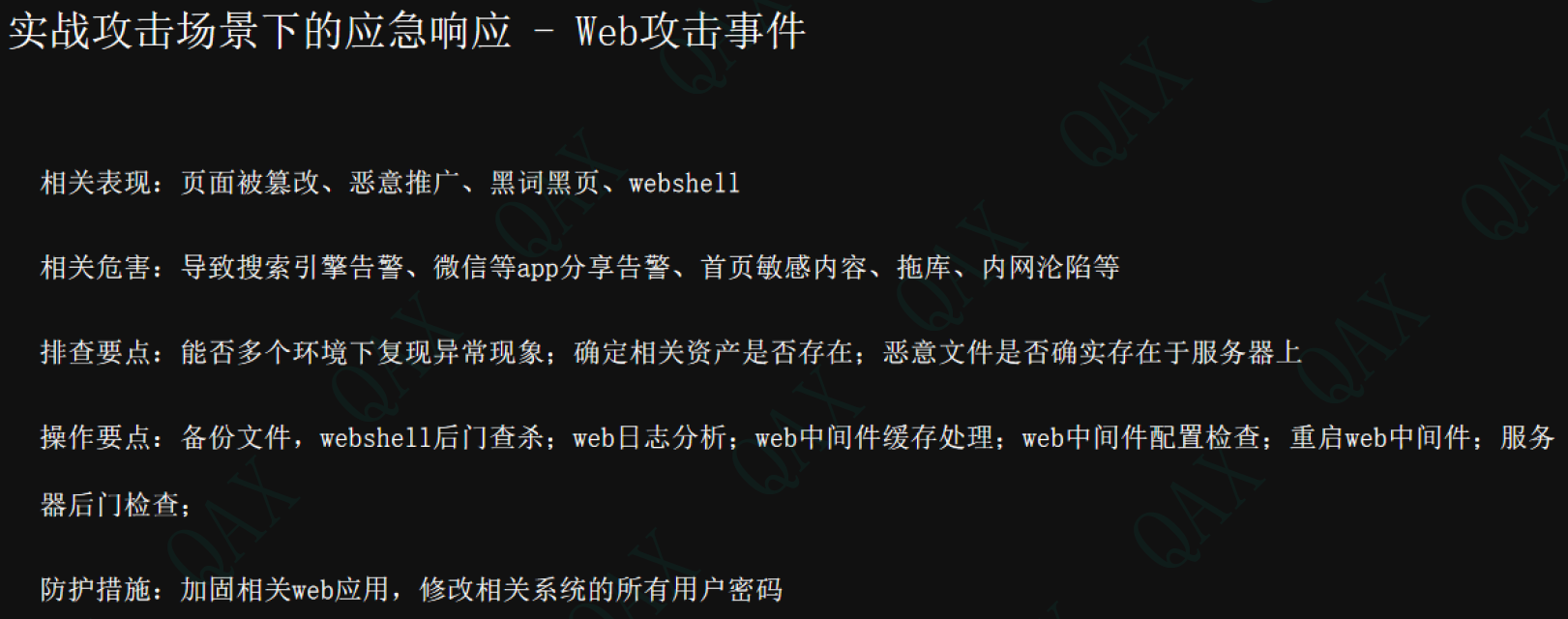

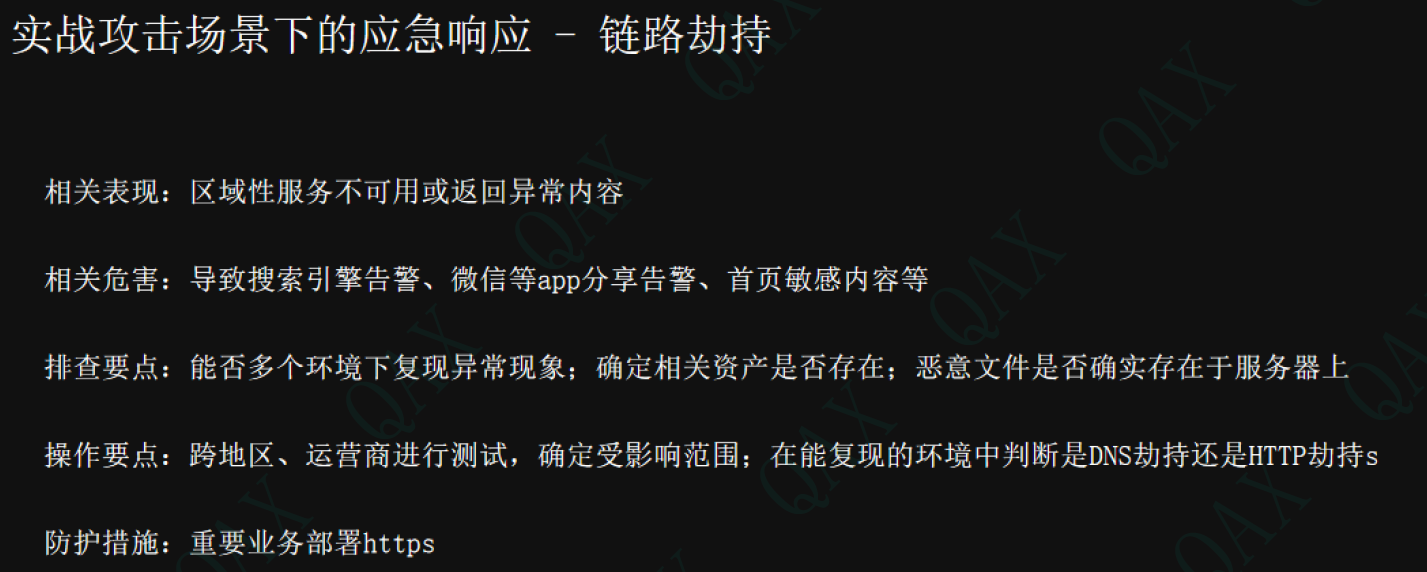

应急响应的不同类型:

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)矩阵是由美国国家安全局(NSA)和美国国家研究院(MITRE)联合开发的一个网络攻击技术和战术框架。ATT&CK 矩阵提供了一种系统性的方法来描述和分类网络攻击者使用的各种攻击技术和战术 ,帮助安全团队更好地了解攻击者的行为和策略,提高网络安全防御水平。

Linux 应急响应 关键目录:

1 2 3 4 5 6 7 8 9 10 /etc/passwd 用户信息文件 /etc/crontab 定时任务文件 /etc/anacrontab 异步定时任务文件 /etc/rc.d/rc.local 开机启动项 /var/log/btmp 登录失败日志,使用last命令查看 /var/log/cron 定时任务执行日志 /var/log/lastlog 所有用户最近登录信息,使用lastlog查看 /var/log/secure 验证、授权等日志 /var/log/wtmp 包含用户登录日志,使用last命令查看 /var/log/utmp 当前登录系统的用户信息,使用last命令查看

常用命令:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 top 查看进程资源占用 ps -aux 查看进程 netstat -antpl 查看网络连接 ls -alt /proc/xx 查看 pid 对应的可执行程序 lsof 开放端口的进程 lastb 显示错误的尝试登录信息 last 显示系统用户最近的登录信息 lastlog 现实所有的用户最近的登录信息 crontab -l 、cat /etc/crontab 查看定时任务 history、cat ~/.bash_history 查看历史命令 ls -alt 查看当前目录下所有文件并排序 rpm -Va、dpkg -verify 校验 RPM 软件包 stat 查看文件(文件夹)详细信息 查找当前目录下,指定天数内修改的指定类型文件: find ./ -mtime 0 -name *.jsp 查找当前目录下,指定天数内新增的指定类型文件: find ./ -ctime 0 -name *.jsp 登录成功的IP: grep "Accepted" /var/log/secure | awk '{print $11}' | sort | uniq -c | sort -nr | more 定位有爆破行为的IP: grep "Failed password" /var/log/secure | awk '{print $11}' | sort | uniq -c | sort -nr | more 查看隐藏进程: ps -ef | awk 'print' | sort -n | uniq >1 ls /proc | sort -n | uniq >2 diff 1 2

应急工具:

1 2 3 4 5 Busybox: 包含了一些常用的 Unix 工具,如 ls、cat、echo、grep、mount、umount 等。 Rootkit(根工具包)是一种恶意软件,旨在隐藏其存在和活动,\ 从而使攻击者在受害计算机上保持持久控制。 Chkrootkit、Rkhunter: 是一个linux下检RootKit的脚本。 河马 webshell:webshell查杀工具。

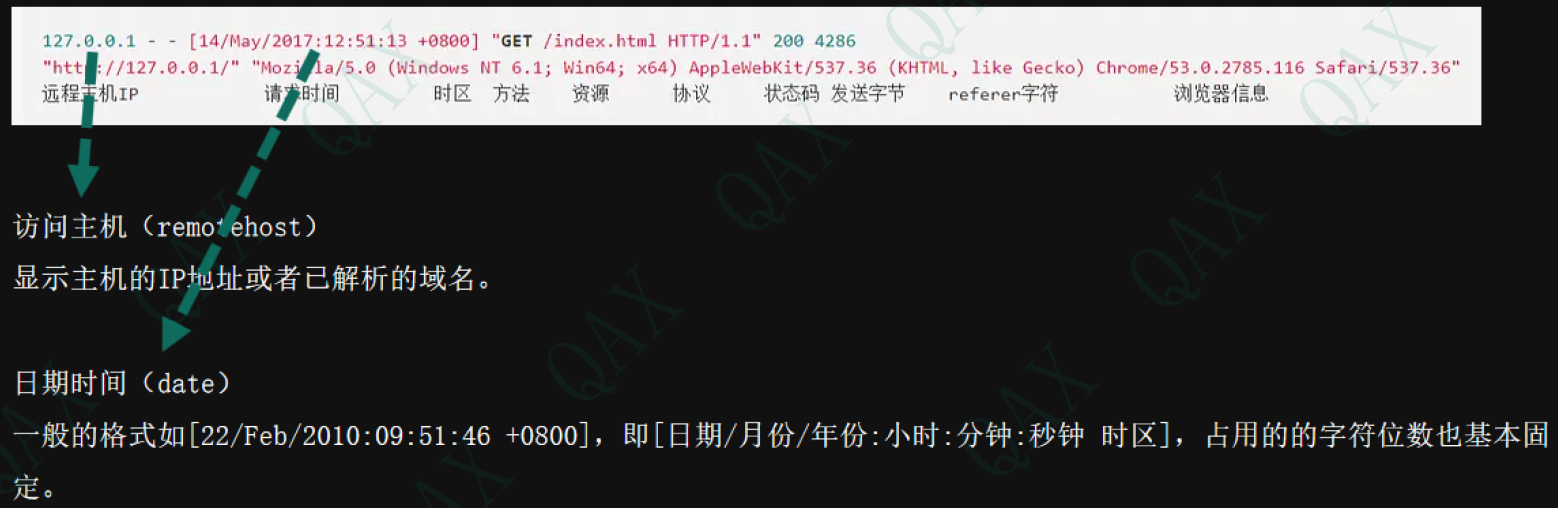

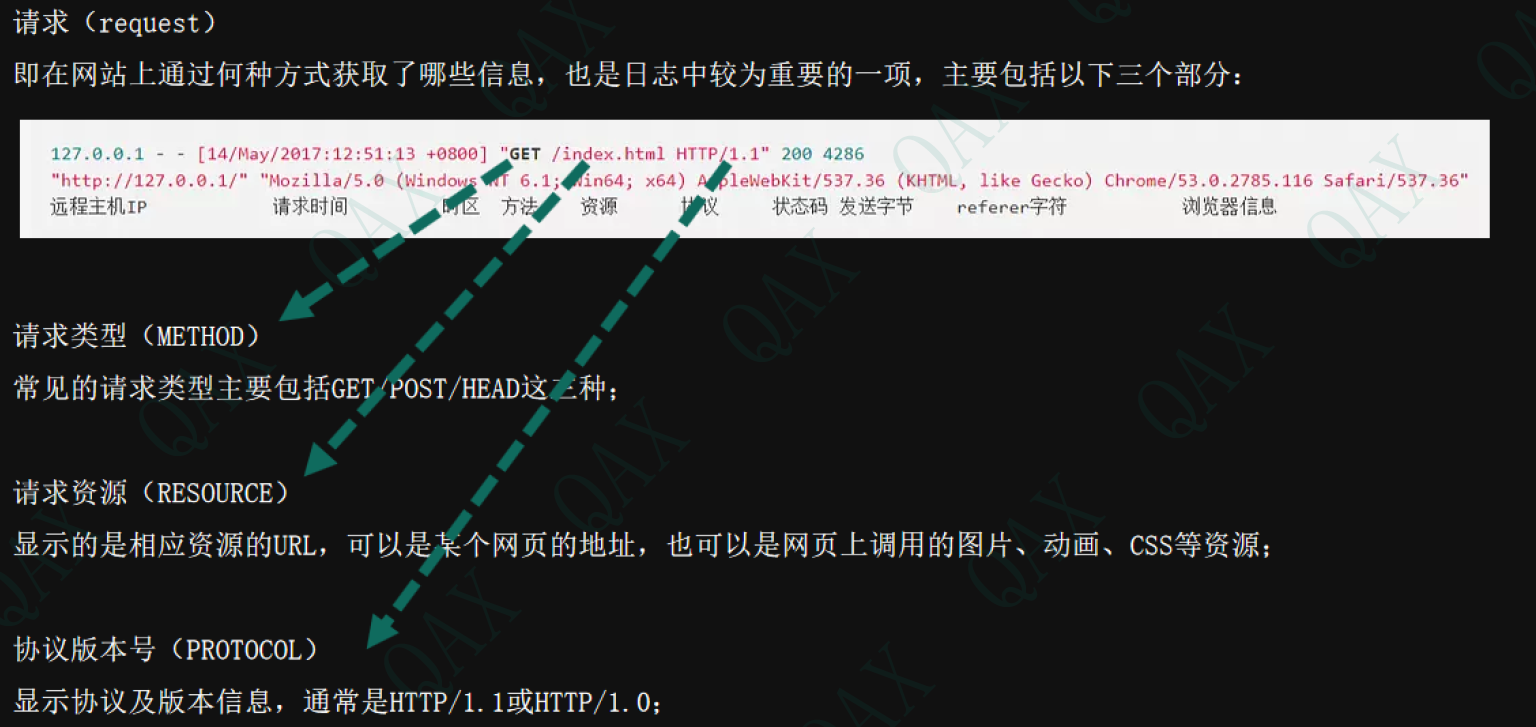

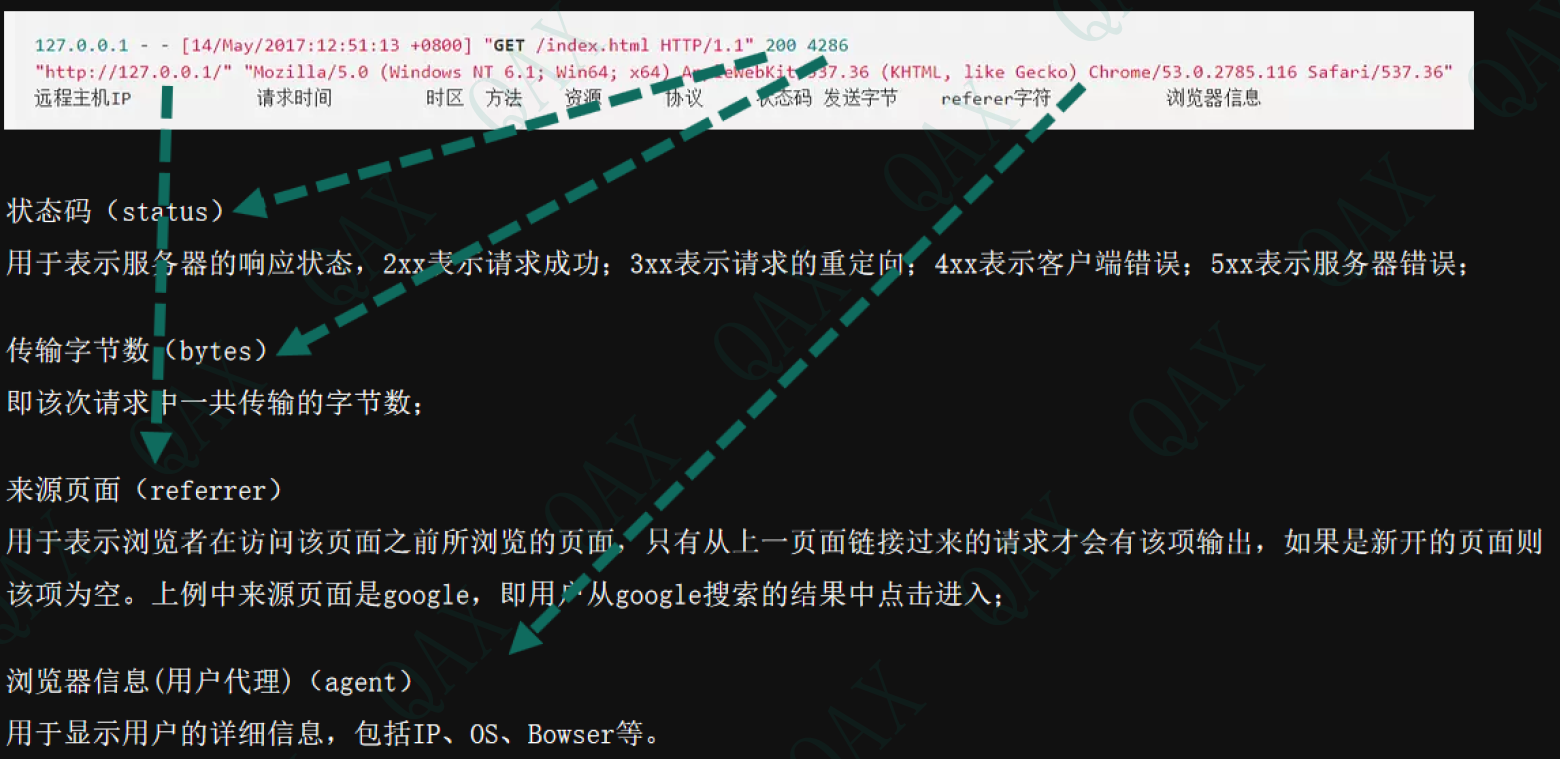

日志分析

1 2 3 4 5 6 7 1. Apache 日志。 在 httpd.conf 和引用的 *.conf 文件中 \ 查找 CustomLog logs/access.log combined 2. Nginx 日志。 在 nginx.conf 或引用的 *.conf 文件中 \ 查找 access_log logs/access.log main 3. Apache 日志格式: NCSA

寻找 webshell 的方法:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 1、文件内容中的恶意函数 2、Web日志中的webshell特征 3、贴合Web业务中的url来分析Web日志 4、每天新增的动态脚本文件、低频访问的脚本文件 恶意函数有: PHP: eval、system、assert JSP: getRunTime、 FileOutputStream ASP: eval、execute、ExecuteGlobal 查看每个 IP 地址访问次数: cat access.log | awk '{print $1}' | sort | uniq -c 访问URL排序: cat access.log | awk '{print $11}' | sort | uniq -c | sort -rn | head

Windows 应急响应 常用命令

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 regedit 注册表 Taskmgr 任务管理器 Msconfig 系统配置(包含启动项) eventvwr.msc 事件查看器 compmgmt.msc 事件查看器 gpedit.msc 计算机管理(本地用户和组) taskschd.msc 本地组策略 lusrmgr.msc 本地用户和组 获取本机用户列表: net user 本机管理员: net localgroup administrators 查看当前会话: net session 查看当前运行的服务: net start 远程连接: net use 查看当前用户下的共享目录: net share 最近打开的文件: %UserProfile%\Recent 、%APPDATA%\Microsoft\Windows\Recent 查找文件中的字符串: findstr /m /i /s "hello" *.txt 查看网络连接: netstat -ano 操作系统的详细配置信息: systeminfo wmic 可以管理和监控系统硬件和软件的信息 获取系统进程信息: wmic process 根据应用程序查找PID: wmic process where name="cmd.exe" get processid,executablepath,name 根据PID查找应用程序: wmic process where processid="4296" get executablepath,name 获取系统进程信息: tasklist 查询特定dll的调用情况: tasklist /m dllName 计算样本MD5: certutil -hashfile %样本exe% MD5

敏感目录:

1 2 3 4 5 %WINDIR% %WINDIR%\system32\ %TEMP% %LOCALAPPDATA% %APPDATA%

工具:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 1. PCHunter、火绒剑,PowerTool: 查看内核文件、驱动模块、隐藏进程、注册表、内核、网络等信息 2. Autoruns 查看登录时的加载程序、驱动程序加载、服务启动、任务计划等启动项 3. Process Explorer 监控程序的五种行为:文件系统,注册表,进程,网络,分析 4. TCPView 查看系统上与所有进程 UDP 和 TCP 端点的详细信息 5. Microsoft Network Monitor 占用资源小的网络流量监控软件 6. 情报信息 & 样本分析 奇安信威胁情报中心、微步在线社区 Virus total、IBM XFORCE 7. BeaconEye 扫描 Cobalt Strike 中的内存特征,并解析出对应的 Beacon 信息 8. DumpIt、FTK Imager、WinPMem 内存镜像取证工具,利用它可以将系统完整内存镜像下来 9. Volatility 开源内存取证框架

日志分析

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 1. 定义 记录系统中硬件、软件和系统问题的信息,同时还可以监视系统中发生的事件。 用户可以通过它来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹。 2. 类型 系统日志、安全日志、应用程序日志 系统日志: 用程序崩溃的信息以及一些数据丢失情况的信息,系统日志主要是记录了系统组件产生的事件。 系统日志主要记录的信息包括驱动程序产生的信息、系统组件产生的信息。 默认位置: %SystemRoot%System32WinevtLogsSystem.evtx 安全日志: 记录了与系统安全相关的一些事件。这种日志类型主要是记录了用户登入登出的事件、系统资源的使用情况事件以及系统策略的更改事件。 如果要查看安全日志信息,则操作员必须具有系统管理员的权限。 默认位置:%SystemRoot%System32WinevtLogsSecurity.evtx 3. 打开方式 开始 -> 运行 -> eventvwr

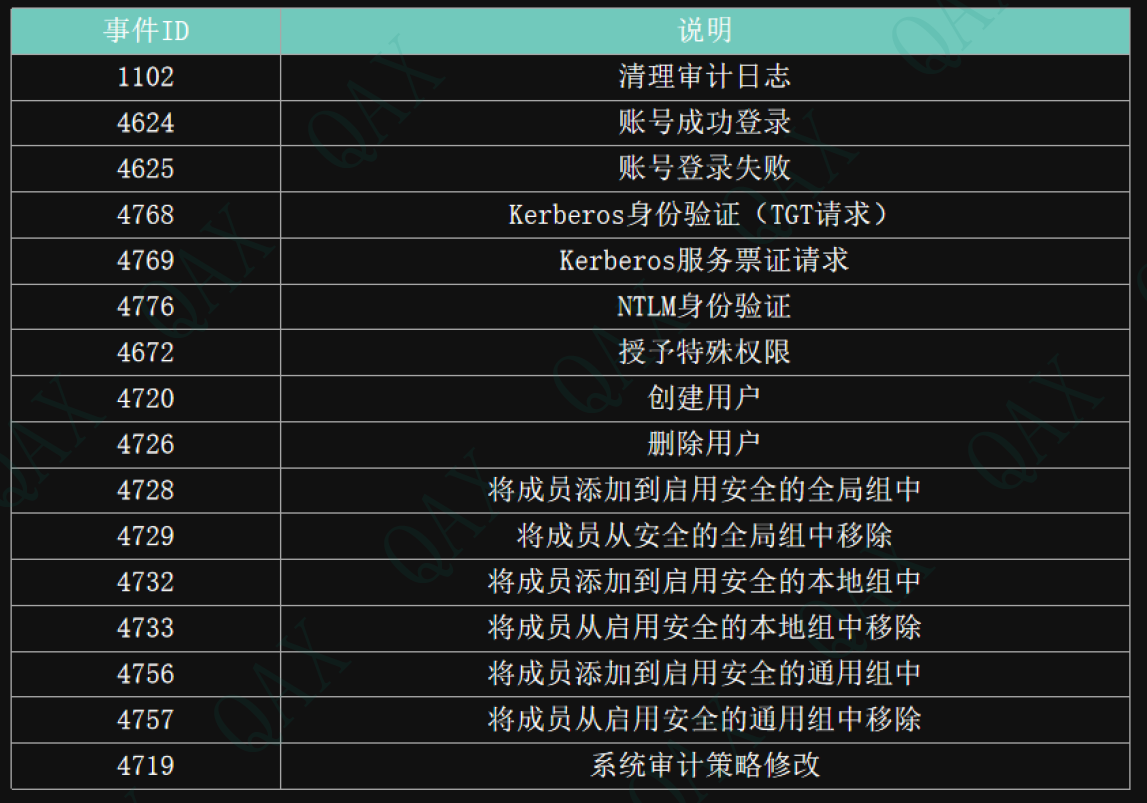

日志的事件ID与说明:

0x01 天眼&椒图 天眼与椒图看课件就行,课件地址(内部网址):

https://github.com/WD-2711/commonFiles/tree/main/%E5%A4%A9%E7%9C%BC%26NGSOC%E5%91%8A%E8%AD%A6%E5%88%86%E6%9E%90/%E8%AF%BE%E4%BB%B6

https://github.com/WD-2711/commonFiles/tree/main/%E6%A4%92%E5%9B%BE%E5%B9%B3%E5%8F%B0%E4%BB%8B%E7%BB%8D%26%E5%91%8A%E8%AD%A6%E5%88%86%E6%9E%90/%E8%AF%BE%E4%BB%B6