echo-server-wp

echo-server-wp

自己做出来的,当时太激动了!!

0x00

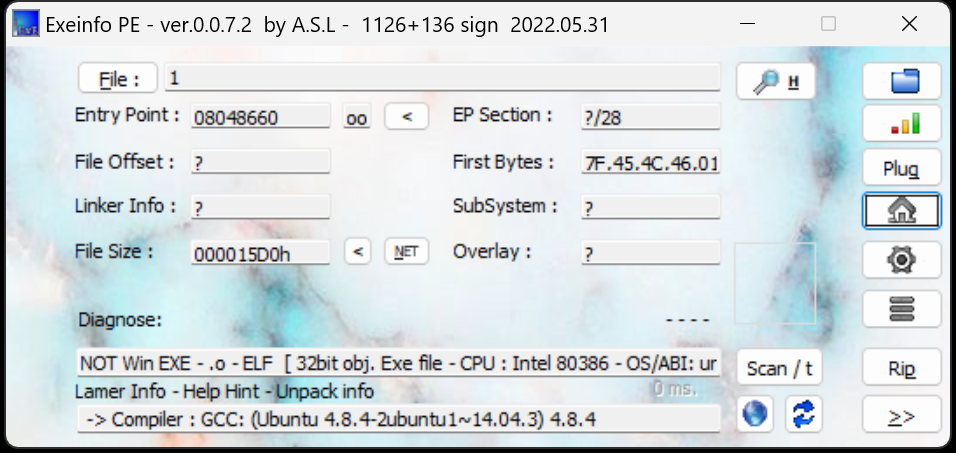

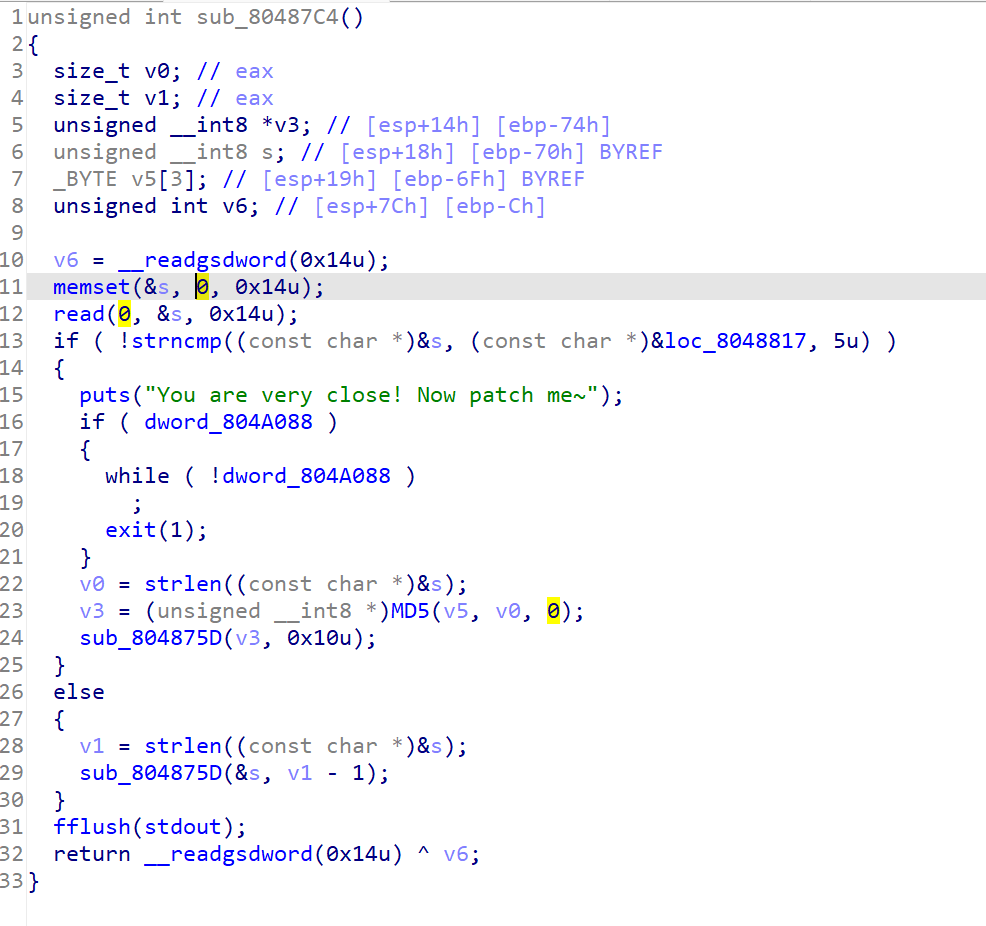

一看是32为的ELF文件,直接放到ida里瞅瞅。

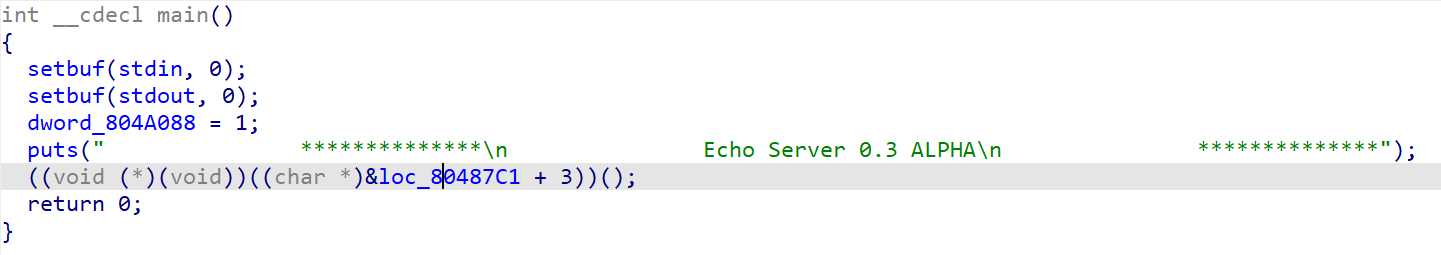

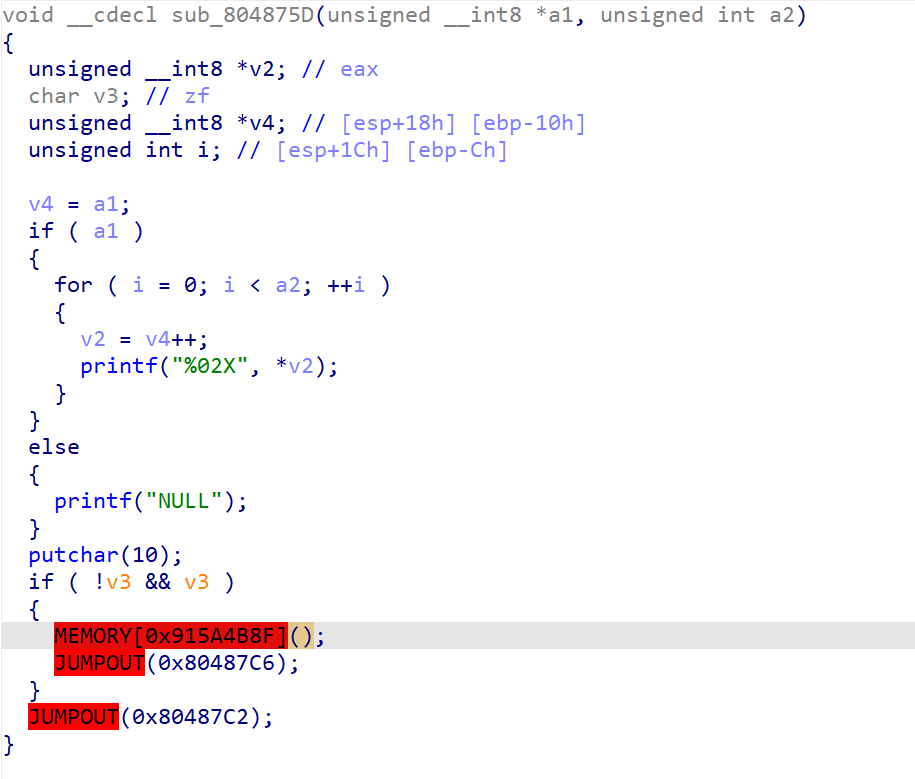

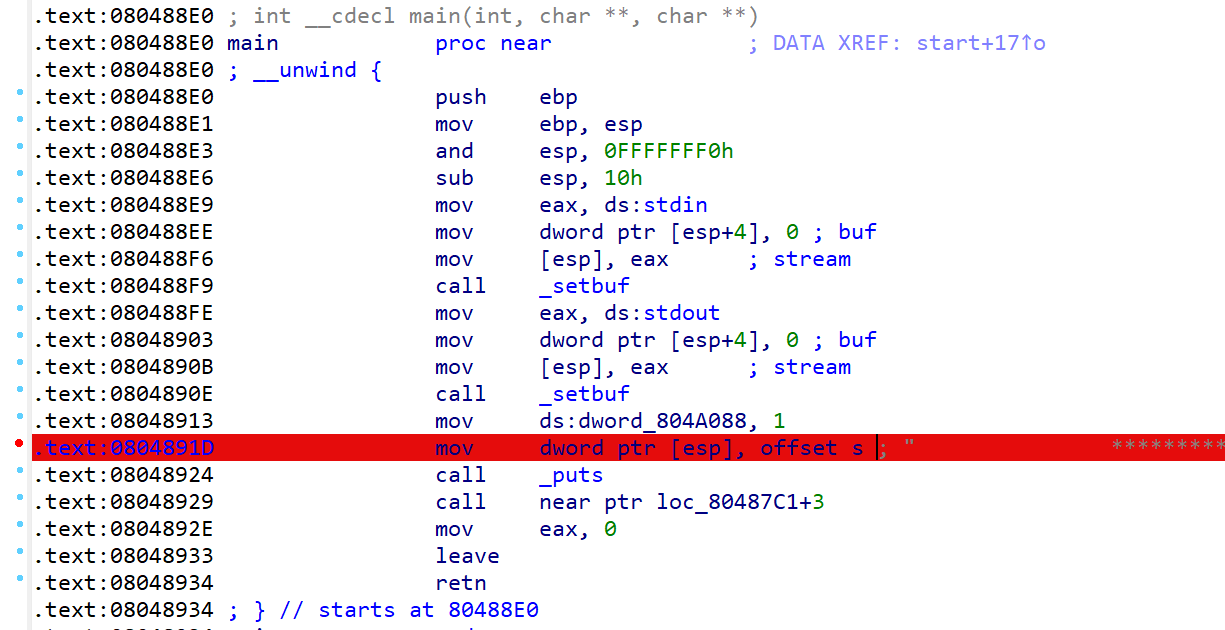

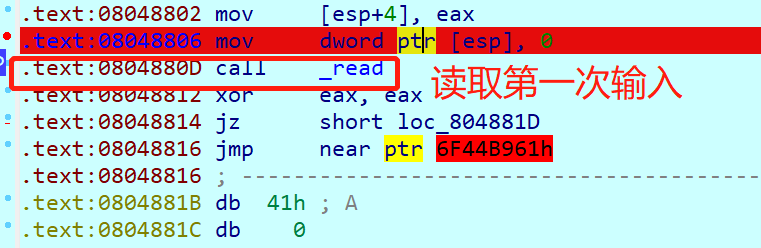

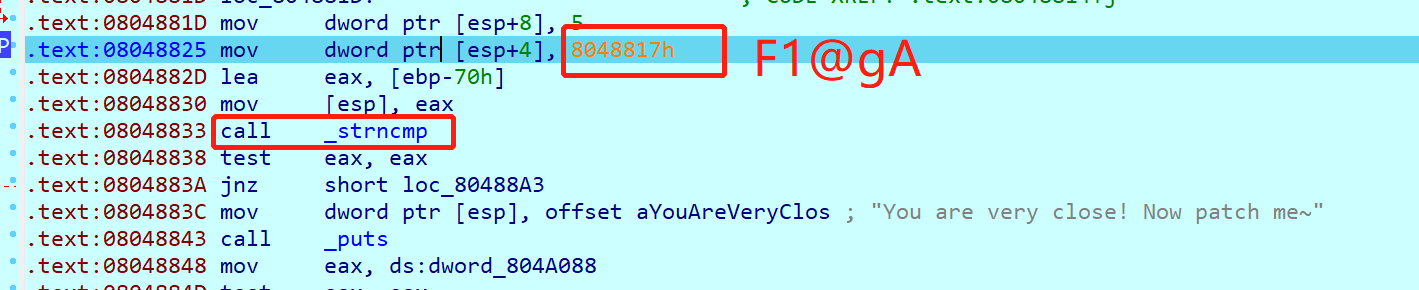

之前并没有想到是花指令混淆,觉得ida可能有了点问题,所以直接上了动调。打个小断点:

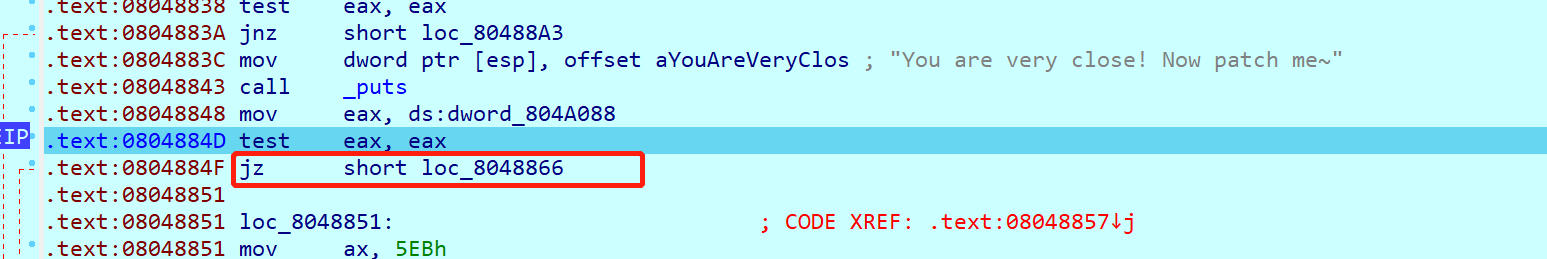

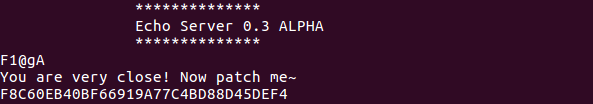

可以察觉到输入为“F1@gA”,输入之后其实还是有点问题,调试之后发现在下图所示将ZF改为1即可。

最后得到:

开心!

0x01

之后看了别的师傅的题解,才知道自己做的其实挺傻的,主要是花指令没掌握,所以自己看了以下花指令相关的知识,见:https://wd-2711.github.io/2022/11/02/%E8%8A%B1%E6%8C%87%E4%BB%A4/。

按照 https://blog.csdn.net/xiao__1bai/article/details/120949542 进行花指令nop和程序流处理,最后得到:

爽歪歪。

知识点1:常用花指令

1 | call immed16 ----> E8 // 3字节指令,immed16为2字节,代表跳转指令的目的地址与下一条指令地址的距离 |

留言

- 文章链接: https://wd-2711.tech/

- 版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-ND 4.0 许可协议。转载请注明出处!