re5-packed-movement

re-packed-movement

Step1:拿到这个题,首先看一下exeinfope.exe,发现有UPX壳,使用工具脱壳。

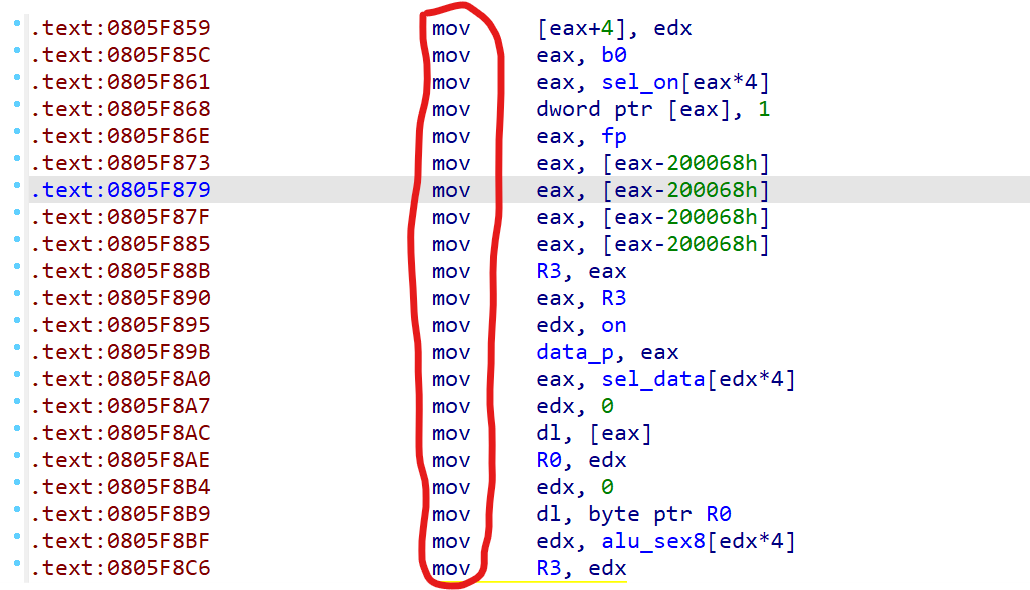

Step2:脱壳直接放IDA,有问题(不能转伪代码),使用字符串查找(Shift+F12)找到主函数之后,发现全是这样的:

有点慌,在这时候就看了WP。

Step3-wp1:可以在https://github.com/kirschju/demovfuscator上直接反混淆得到flag。(配环境配到一半显示内存不够,心态炸裂)

Step4-wp2&3:也可以观察这个IDA汇编指令中有这样的情况。

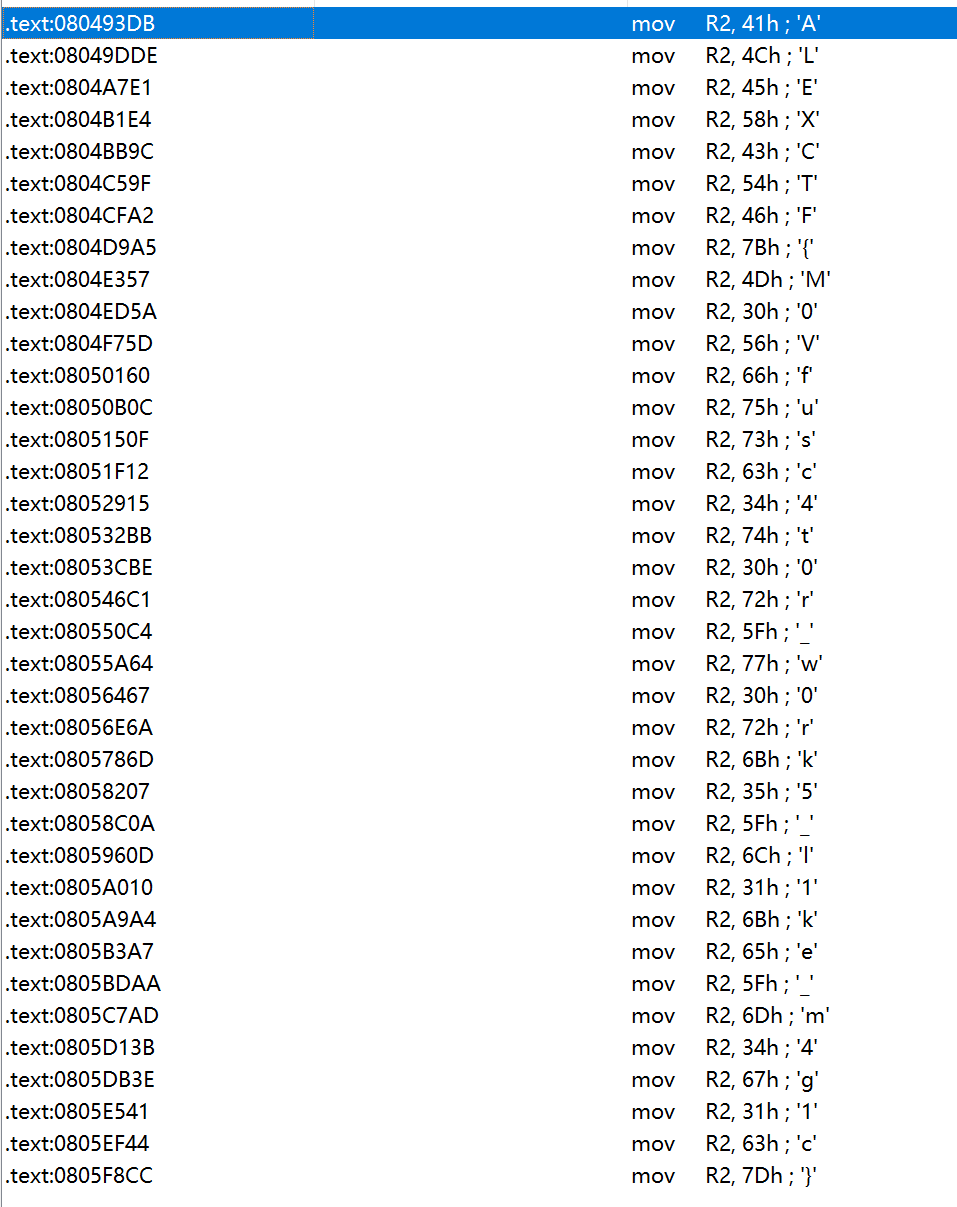

那么,利用搜索字符串(Alt+B)的方法与脚本方法均可解决。

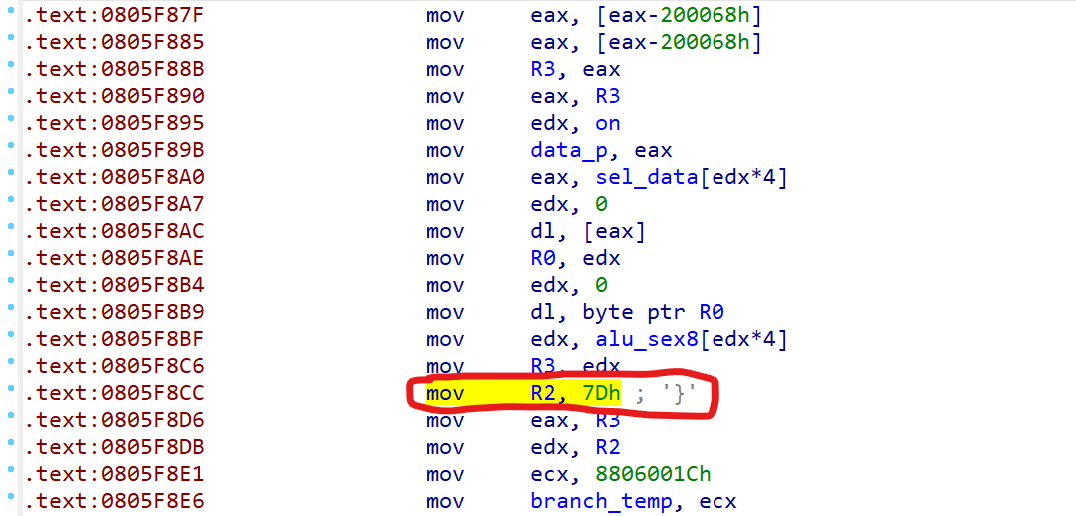

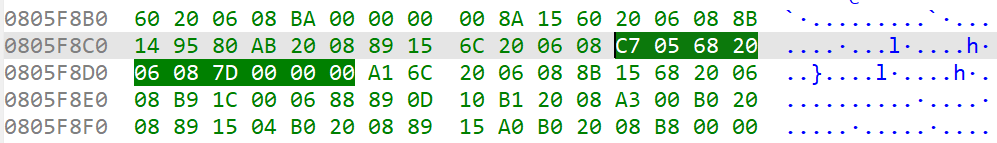

wp2。看mov R2, XX 对应的16进制码,如下:

之后,直接 Alt+B 搜索 c7 05 68 20 06 08,得到:

wp3。用脚本。(wp脚本有点垃,自己写了一个)

1 | from idc_bc695 import * |

Step5:最后,flag为

1 | ALEXCTF{M0Vfusc4t0r_w0rk5_l1ke_m4g1c} |

知识点1:

就是用mov混淆,使得程序的指令全是Mov。

留言

- 文章链接: https://wd-2711.tech/

- 版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-ND 4.0 许可协议。转载请注明出处!